Lembra-se de termos dito que o caso do ransomware WannaCry era, no mínimo, curioso? Esta semana o mundo foi tomado de rompante por mais um ataque informático causado por um software malicioso chamado Petya. Acontece que se com o WannaCry havia factos que deixavam uma grande margem de interpretação, com o Petya isso é elevado a um novo patamar.

Em situações de ataque informático generalizado há um grande esforço para tentar acompanhar a situação ao segundo. Todas as novas informações podem ser valiosas para prevenir um maior número de vítimas. No caso do Petya essas novas informações foram surgindo a um grande ritmo.

Siga o Future Behind: Facebook | Twitter | Instagram

Devido às diferentes análises de diferentes empresas de segurança foram surgindo diferentes interpretações do que era e do que terá causado a disseminação do Petya. Tanto que o software malicioso até recebeu diferentes designações, incluindo uma da Kaspersky que definiu este software como NotPetya.

Dois dias depois do início do ataque a ‘poeira’ começou a assentar e as investigações feitas ao Petya começam a bater certo entre si. Por exemplo, sabe-se que o malware começou a ser distribuído através de um software de faturação ucraniano, o MEDoc, que é bastante popular no país. Daí a Ucrânia ter sido, de longe, a nação mais afetada. O Petya atingiu máquinas do governo e das empresas responsáveis pela rede de energia, pelo metropolitano, pelas telecomunicações, pelo segmento da banca e até pelas estações de monitorização de Chernobyl.

A partir daí e usando uma configuração de worm começou a espalhar-se para outros computadores e para outros sistemas. Segundo a Microsoft, 64 países tiveram máquinas infetadas por este software malicioso.

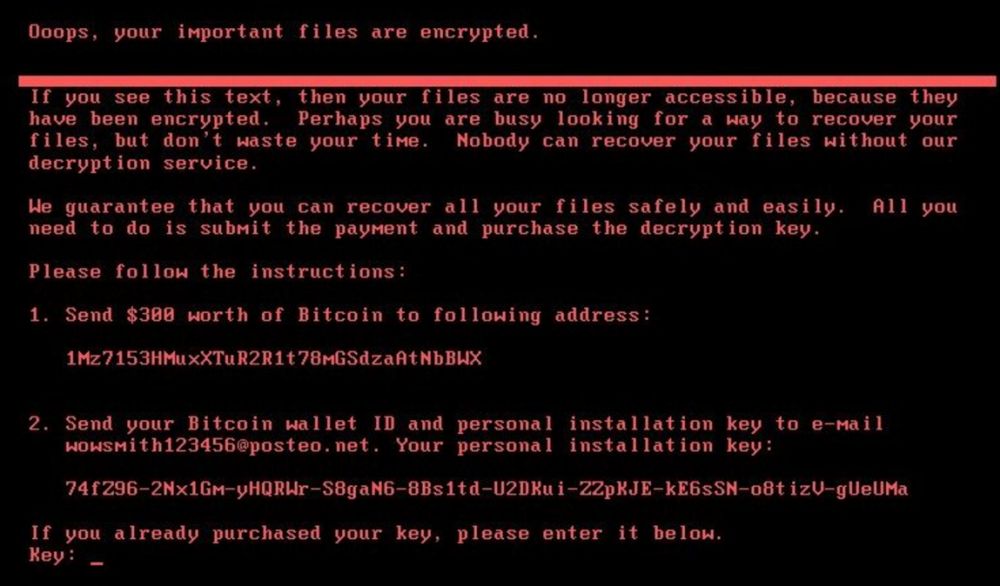

Onde é que o caso fica então misterioso? Nas primeiras 24 horas parecia certo que o Petya era um ransomware ao estilo do WannaCry, ou seja, um software que encripta ficheiros no computador das vítimas. O objetivo é gerar um sentido de urgência que leve a vítima a pagar um resgate para reaver os seus ficheiros.

Leia também | Exodus e Zerodium: Os magnatas das falhas de segurança

O código do Petya mostrou, no entanto, que não era um ransomware. Apesar de ter sido inspirado no código do ransomware Petya, que é conhecido desde 2016, este software malicioso é de facto diferente do ransomware que era conhecido e atua também de forma diferente – o que levou a Kaspersky a tê-lo batizado com outro nome.

Em vez de ser um ransomware, o Petya é um wiper. Esta é a conclusão da empresa Comae Technologies. A forma como o Petya foi concebido serve para incapacitar o acesso e a recuperação de ficheiros, algo que o ransomware não contempla.

No ransomware os piratas informáticos deixam em aberto a possibilidade de recuperação dos ficheiros para que a vítima se sinta tentada a pagar. Tal como o nome indica, num ransomware o objetivo do pirata informático não é apenas causar dano, é ganhar dinheiro pelo ataque que realizou. No caso do Petya existem alguns indicadores que revelam pouca otimização na tentativa de lucrar com o ataque.

Um deles é o complexo sistema de pagamento. O utilizador precisava de enviar o equivalente a 300 dólares em bitcoins para um determinado endereço, devia depois enviar uma mensagem para um endereço de email com o ID pessoal da carteira de bitcoin e o código único de infeção. Depois seria necessário esperar pela resposta que alegadamente traria a chave de desencriptação.

Até ao momento de publicação deste artigo tinham sido feitos 45 pagamentos, equivalentes a 10.200 dólares em resgates, um valor que é considerado baixo segundo os padrões de ransomware – e tendo em conta a escala do ataque.

The bitcoin wallet tied to #Petya ransomware has so far received 45 payments totaling 3.99009155 BTC ($10,280.19 USD)

— petya_payments (@petya_payments) 29 de junho de 2017

A história do wiper

Matt Suiche é investigador na Comae Technologies e numa publicação na plataforma Medium detalha os motivos pelos quais considera que o Petya é um wiper e não um ransomware. Já depois de ter revelado as suas provas, uma outra investigação da Kaspersky chegou à mesma conclusão.

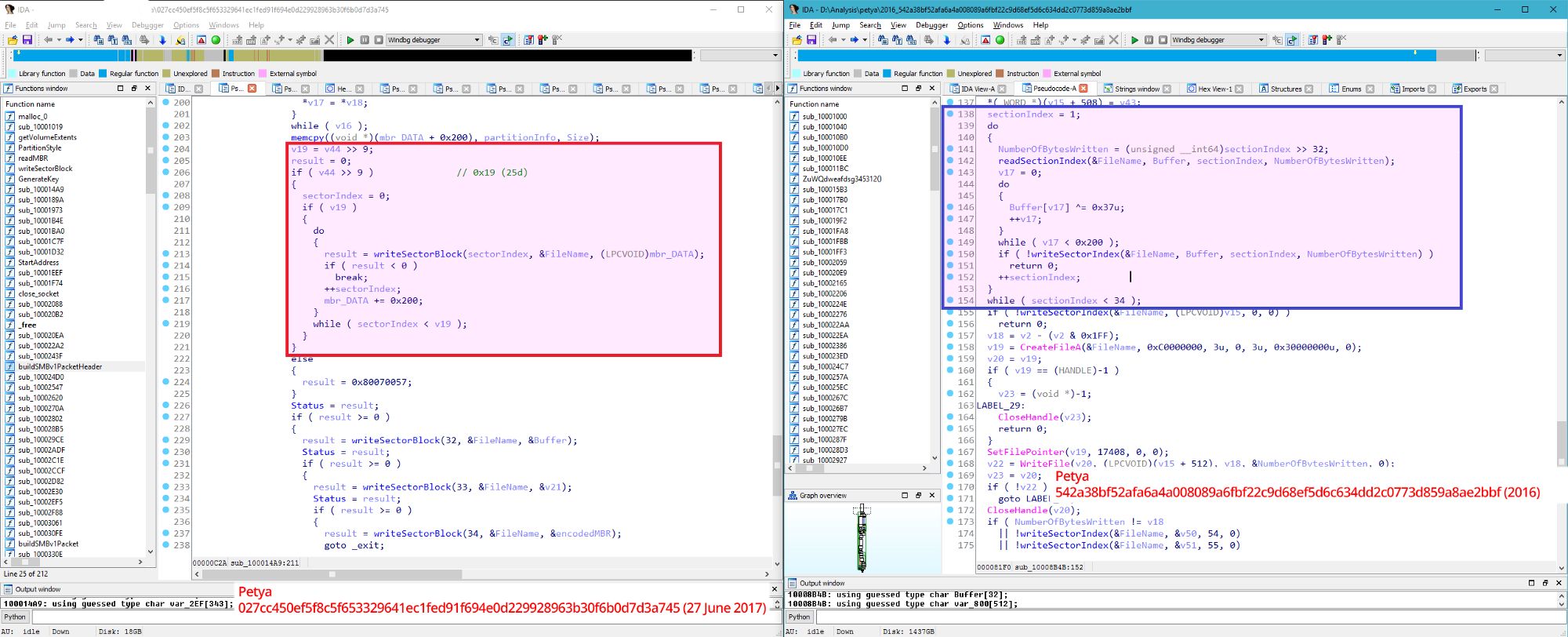

No caso de Matt Suiche esta é a imagem que dá força à sua investigação.

A imagem mostra do lado esquerdo a parte do código do Petya de 2017 que contém a função de wiper. Já a imagem do lado direito mostra a parte do código do Petya de 2016 que continha a função de ransomware.

O Petya de 2017 destrói alguns blocos de informação do disco rígido, o que torna impossível recuperar os ficheiros. Ou a vítima tem um backup dos seus dados ou então pode dizer adeus à informação guardada na máquina afetada.

A grande questão que se coloca é – se o Petya não é um ransomware, por que motivo se fez passar por um? É aqui que tudo fica mais interessante e curioso.

Na opinião de Matt Suiche – e neste caso é mesmo uma opinião pessoal e não um facto verificado – o responsável por este ataque quis controlar a atenção mediática. Ao lançar um ataque disfarçado de ransomware pouco tempo após a histeria do WannaCry, o pirata informático sabia que ia gerar uma nova onda de pânico relacionada com o ransomware.

A onda mediática foi de facto cavalgada, pois no espaço de duas horas os principais meios de comunicação do mundo já tinham artigos detalhados sobre o Petya – ainda que parte das informações se tivessem revelado incorretas.

Leia também | O spam está de volta e veio para entregar malware

“O facto de ser fazer passar por um ransomware sendo na realidade um ataque organizado por uma nação – sobretudo sabendo que o WannaCry provou que o ransomware muito disseminado não é financeiramente lucrável – é na nossa opinião uma forma muito subtil do atacante controlar a narrativa do ataque”, salienta o investigador na sua publicação.

Matt Suiche não deu provas de que este ataque foi organizado por um país, tal como indicou, mas lembrou por exemplo que a morte de um oficial ucraniano aconteceu no dia do ataque do Petya e poucos meios de comunicação deram atenção a esse facto.

Tanto a Kaspersky como a Eset colocam claramente a Ucrânia como o país mais afetado de todos – em ambos os estudos concentra mais de 60% das máquinas infetadas no total – o que parece de facto indicar que havia um ‘interesse ucraniano’ neste ataque.

Acontece que a Ucrânia já tem um historial de vítima de graves ataques informáticos. Como demos conta em janeiro, a rede elétrica ucraniana sofreu no espaço de dois meses dois apagões causados por ataques informáticos. Na altura a reportagem da Motherboard dava conta de que estes ataques podiam ser na realidade ‘apenas’ testes para ataques informáticos a infraestruturas críticas de vários países.

Desta vez o Petya afetou mesmo muitas das infraestruturas críticas da Ucrânia e deixou o país momentaneamente paralisado. Mas o ataque desta feita foi diferente: sim, afetou violentamente a Ucrânia, mas alastrou-se de forma muito rápida a uma parte considerável do mundo.